[보안뉴스=임채호 KAIST 정보보호대학원 교수] 우리나라 사이버 보안의 구조적 문제가 드러난 지난 3.20 사이버 대란에 의한 피해액수 산정과 이에 따른 향후 예측은 정확한 수치가 아니어도 짐작할 수 있다.

향후 국가 사이버 안보 강화를 위해 제대로 된 사이버 보안대책이 없다면 피해액수는 증가하겠지만 적절한 대책을 세우고 이를 체계적으로 실행한다면 그 손실과 위험은 줄어들 것이다.

3.20 사이버테러 피해액수 산정에 따르는 향후 예측

1.25 대란, 7.7 DDoS, 농협사태, 3.20 대란 등과 같은 대형 사이버테러는 국가의 사이버보안이 구조적인 문제에 봉착해 있다는 점을 시사하고 있다.

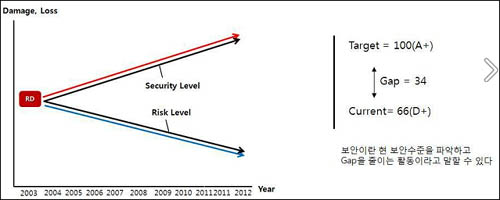

아래 그림의 손실과 예측 지표에서 보듯이 제대로 된 대책 수립과 실현이 없다면 피해액수는 증가할 것이고, 중장기에 걸쳐 실현 가능한 계획을 제대로 세운다면 보안수준이 증가해 피해손실은 줄고 보안위험 수준은 낮아질 수 있다.

▲ 3.20 사이버대란 손실과 예측

문제의 핵심은 바로 현 시점에서 어떠한 전략과 방향을 바탕으로 정책적인 결정을 하느냐다. 2009년 발생한 ‘7.7 DDoS’가 북한의 전략에 의해 발생한 테러라고 본다면 사실은 이미 5년 전에 만반의 태세를 갖추어야 했다. 농협사태, 3.20 대란과 같은 반복적인 사이버테러 발생이 이를 대변해 준다.

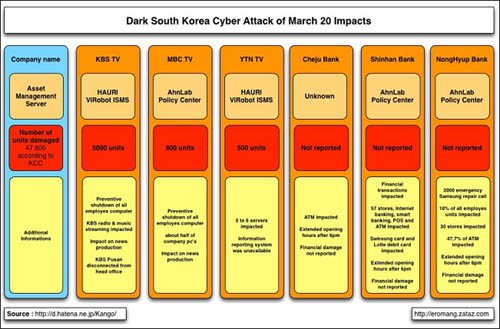

▲ 3.20 대란과 피해 요약

특히, 악성코드를 치유해야 할 백신이 업데이트 서버를 통해 악성코드를 감염시켰다. 더구나 북한은 지금도 대한민국 인터넷의 취약점을 학습 중이다.

이는 미국과 우리 정부가 ‘북한 핵개발에 더 이상 시간을 주어서는 안된다’는 논리와 일맥상통한다. 더 이상 사이버테러는 과시용이 아니다. 지금도 과시용이 아닌 은밀한 공격이 이루어지고 있다는 것이 필자의 의견이다.

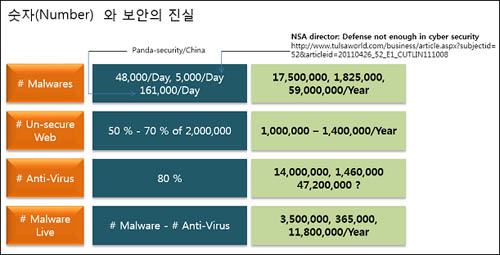

국산 백신 사용률이 90% 이상이지만 이번 3.20 대란에서 보듯 신종 악성코드 탐지율이 지극히 낮은 상황이라면, 금융·정부·국가 기간산업 등에 탐지되지 않고 남아 있는 악성코드가 문제다. 이로 인해 향후 나타날 손실비용 증가는 기하급수적일 것이다.

이에 웹사이트에 방문만 해도 감염되는 구조를 탈피해야 한다. 웹과 악성코드의 만남은 사실 지난 G20 행사 때도 정부가 이해하지 못했고 최근 외부 강의를 통해 처음 아는 사람이 많았다. 대부분 클릭해야만 감염되는 것으로 알고 있는 것. 모 연구소가 방치된 PC를 인터넷에 연결시킨 후 3시간 만에 감염시킨 사례도 있었다.

만약 철도·공항·원자력발전소·금융·정부를 동시에 목표로 한다면 국민들은 상상하기 힘든 피해를 겪어야 할 것이며 정부가 변화와 개혁을 미루고 있다면 계속 힘든 나날이 이어질 수도 있다. 이 같은 피해를 예방하기 위해 기획재정부나 감사원 등에서는 적절한 정보보호 예산을 주고 비용대비 효과적인 예산집행이 됐는지, 그 효과(Effective)는 있는지, 효율적(Efficient)인지를 점검하고 싶을 것이다.

이에 국가 사이버보안을 담당하는 정부부처의 많은 노력이 필요하다. 여러 정부기관이 각자의 R&R에 의해 공정하게 참여하고, 근거 있는 예산 집행과 감사가 있어야 이루어져야 하는 것이다.

▲ 악성코드, 웹, 백신과 수(Number), 2011, 악성코드 워크숍

스마트TV 해킹이 제작사만의 문제인가?

스마트TV는 모니터만 큰 하나의 PC나 핸드폰이다. 그래서 임베디드에 가까운 리눅스 OS를 사용하며 인터넷을 이용한다. 일부에서는 스마트TV를 해킹할 수 있다고 홍보하기도 하고 공공기관은 용역과제도 진행하고 있다.

그러나 현재의 인터넷 보안문제가 스마트TV 개발업체만의 문제일까? 이는 오픈소스의 보안문제를 특정 기업의 특별한 문제인 것처럼 이야기하는 것이라고 할 수 있다.

필자가 한국인터넷진흥원(이하 KISA)에 재직당시 대학 정보보호 동아리연합회를 만들어 전문인력 양성에 많은 노력을 했다. 전국 40개 이상의 대학이 있다면 왜 이들에게 리눅스 취약점 분석을 시키지 않았나 하는 생각이 든다. 또한, 악성코드 분석이 매우 어려운 일이며, 전문가가 부족하다고 하면서도 왜 대학 정보보호 동아리연합회와 전국 40여개 대학은 활용하지 못하는지 궁금하다.

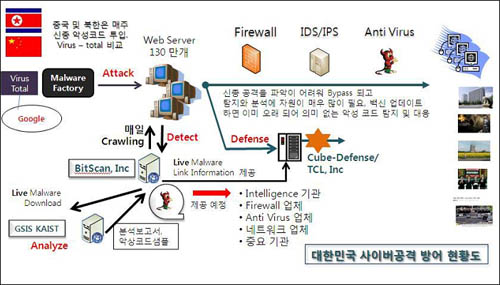

다음 그림은 현재 대한민국의 사이버 보안현황을 보여주고 있다, 백신, IDS, 방화벽은 신종 공격에는 거의 대부분의 솔루션들이 탐지를 못하거나 한다고 해도 많은 자원이 소요된다. 또 탐지한다고 해도 시간이 많이 소요되어 선제 대응이 불가능하다.

▲ 대한민국 사이버공격 방어 현황도

이번 3.20 대란과 관련해서 한 보안전문가는 언론 인터뷰를 통해 ‘악성코드도 경악할 정도의 무기’라고 말했다. 악성코드는 누구나 쉽게 만들 수 있고 인터넷을 통해 쉽게 구할 수 있는데도 정적대응(Static Defense)을 하고 있다. 하지만 알렉산더 美

사이버사령관은 ‘정적대응’은 더 이상 가능하지 않다고 말했다.

스마트TV가 해킹이 가능하다는 것은, 오픈 소스의 리눅스와 정적보안을 하는 보안 솔루션의 문제, 즉 대한민국 보안 인프라 구조의 문제인 것이다. 정부가 보안 인프라 구조를 제대로 구축하지 못해 인터넷 기반의 기업 경영 및 경제 구조를 망치고 있다는 것을 알아야 한다.

앞으로 2~3년 내에 스마트TV 제조업체들은 이 문제를 공식화할 것이다. 공개 OS 취약점이 왜 제조사만의 문제인가?

동적보안(Dynamic) 및 선제적 대응이란?

이러한 문제점으로 인해 무엇보다 동적보안과 선제적 대응이 요구되는 시점이다. 일례로악성코드 전문 분석업체인 빛스캔은 매일 180만개의 국내 웹서버의 취약점을 분석하고 있는데, 하나의 웹 서버의 하부 디렉토리까지 1억 8천만 건을 분석해 악성코드가 유입되는 악성링크(Malware Link)를 분석하는 PDCS(Pre Crime Detection System) 솔루션을 가지고 있다.

또한, 빛스캔과 MOU가 체결된 KAIST 정보보호대학원은 대학원생들을 중심으로 제로데이 공격을 탐지해 MITRE에 공식 보고한 바 있다. 2012년 총 3건의 Exploit-db(전세계 15,000만 Download)를 등록했으며, 학생들이 저자로 등재됐다. 또한, 사이버공격 방어 수업에서 경험한 실습 내용을 교재로 만들어 국내 타 대학이나 기업 등이 활용할 수 있도록 했다.

최근 정부는 ‘White Hacker’를 양성한다고 하는 등 인력 양성에 힘을 쏟고 있다. 하지만 해커는 공장에서 상품을 찍어내듯 쉽게 만들어지는 것이 아니다. 정말 인력이 모자라는 정보보안 업체, 특히 관제업체들의 인턴 확보에 도움을 주는 역할이 더 좋을 듯하다. 군대에서의 사수와 부사수의 관계처럼 현장에서 실무를 배우지 않겠는가?

보안관리체계 혁신과 선제적 대응체계 갖추어야

3.20 대란 이후 발표된 정부의 최근 대책을 보면 실질적인 내용이 많이 빠진 것 같아 씁쓸하다. 미국의 CNCI는 美 사이버보안 추진정책을 설정하고 매년 이행사항이 백악관에 보고되고 있다. 우리나라도 이 정도는 아니어도 실질적인 체계가 시급하다.

특히, 국가 주요정보통신기반시설에 해당하는 기관을 추가로 확보하고 ISMS 인증을 지속적으로 유지하고자 하는 부분은 실효성 문제가 지적될 수 있다. 국가 주요기관들이 정보보안관리체계를 잘 구축하도록 돕자는 취지는 좋지만, 정부 인증을 받은 기관이 이를 지속적으로 관리할 수 있는 체계를 갖추고 있는지에 대해서는 이견이 제기되고 있기 때문이다.

미국은 2002년 FISMA(Federal Information Security Management Act) 법령을 만들고 연방정부의 보안 능력을 향상시키기 위해 노력 중이다. 정부의 보안관리를 위험관리의 틀에 두고 역량을 발전시키는 것이다.

보안이 주된 임무가 아닌 일반 정부는 모든 정보보안을 미국의 표준관리 프레임워크에 두고 관리하는 것이다. SP-53(Security Control), SP-55(Security Performance Measurement Guideline), 그리고 각 연방정부는 자기평가(Self Assessment)를 통해 보안점수를 내 목표치에 모자라는 갭(Gap)을 파악하고, 필요한 자원에 대해 OMB에 예산신청을 한다.

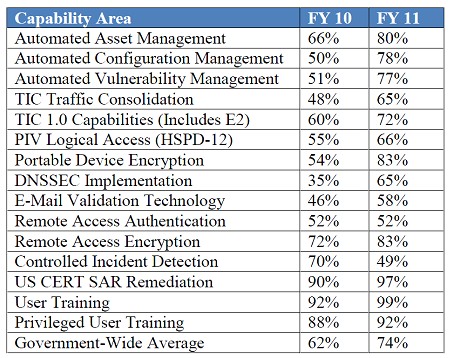

연방정부는 실제 보안 데이터 검증을 위해 감사사의 검증을 요구하고 OMB는 감사원의 검증이 필요하다. 다음 테이블은 OMB가 감사원 제출을 위해 만든 정부기관의 보안능력(Capability)의 변화를 보여주고 있다. 2006년 ‘형편없는 미국정부 보안’이라며 혹평을 받기도 했지만 현재는 눈부신 발전을 보여주고 있다.

‘D’, ‘F’가 아닌 ‘C’ 즉 74점이다. ‘Controlled Incident Detection’이 70에서 49로 후퇴한 내용을 제외한다면 놀라운 발전이다. 이는 중국이 꽤 오랫동안 미국에 대한 공격을 일삼아온 결과이다.

미국은 TIC(Trusted Internet Connection) 체계를 통해 美 연방정부망을 개방해 두고 DHS 등의 보안부처가 망을 합법적으로 감청했으나. 웹을 통한 악성코드의 유입은 막을 수 없을 것이다. 다만 공무원들은 인터넷을 마음껏 활용할 수 있으니 경쟁력은 뛰어나다고 본다.

|

| ▲ 미국 FISMA 법령에 의한 OMB의 연방정부 보안능력 발전 검증 |

대한민국 정보보안 발전사

아래 그림은 대한민국 정보보안 발전사라기보다 대형사고로 얼룩진 정보보안의 역사라고 할 수 있다. 이는 사이버위협이 호기심으로 인한 사이버 범죄와 국제적 돈벌이와 외화벌이에 이어 사이버테러로 발전하고 정보통신 및 민간 분야에서 정부 통합기관으로 사이버보안 담당이 변화하고 있음을 보여주고 있다.

또 한 가지는 사이버테러는 암호, 네트워크 및 시스템 보안으로만 이루어지는 것이 아니라 대부분이 관리·운영을 잘해야 한다는 점이다.

▲ 대한민국 정보보안 발전사

왜 선진국들의 모임인 OECD가 보안원칙을 다음과 같이 강조했는지 깨닫게 된다.

[OECD Security Principles]

1. 의무(Accountability) - 정보 시스템의 소유자, 공급자, 사용자 및 기타 관련자들의 책임과 책임 추적성은 명확해야 한다.

2. 인식(Awareness) - 시스템 소유자, 공급자, 사용자 및 기타 관련자들은 정보 시스템에 일괄된 보호 수준을 유지할 수 있도록 정보 시스템에 대한 지식을 쌓고 위협의 존재와 이에 대한 대책을 파악할 수 있어야만 한다.

3. 윤리(Ethics) - 정보 시스템과 정보 시스템의 보호는 모든 사람들의 권리를 기본적으로 존중해야 한다.

4. 다양한 규율(Multidisciplinary) - 정보 시스템 보호에 대한 대책, 관행, 및 절차는 모든 상반되는 고려사항과 관점 등을 제기하고 고려해야 한다.

5. 비례(Proportionality) - 보호 수준, 비용, 대책, 관행과 절차는 정보 시스템에 대한 의존도 및 가치와 잠재적인 위협의 심각성 및 발생가능성 등에 비례하여 균형 있게 제공되어야 한다.

6. 통합(Integration) - 정보 시스템의 보호를 위한 대책, 관행, 절차는 완벽한 정보 시스템 보호를 위해 서로 통합되어야 되며 조직의 다른 대책, 관행, 절차와도 통합되어야 한다.

7. 시의적절성(Timeliness) - 국가적, 국제적 차원에서 공공 부분과 민간 부분은 정보 시스템 침해 사고를 사전에 방지하며, 침해사고 발생 시 체계적으로 대응하기 위해 상호 협조 하에 시의적절하게 대처해야 한다.

8. 재평가(Reassessment) - 정보 시스템의 보호수준은 시간이 지남에 따라 정보 시스템과 요구사항이 변하므로 정기적으로 재평가되어야 한다. 정보 시스템과 그것의 보안에 대한 요구사항이 시간이 흐름에 따라 변하는 것처럼 주기적으로 재평가되어야 한다.

9. 민주주의(Democracy) - 정보 시스템의 보호는 민주주의 사회에서 데이터 및 정보의 흐름과 합법적인 사용에 있어 양립할 수 있어야 한다.

진정한 사이버보안 리더십이란

리더십이란 공동의 목표를 위해 구성원들이 그 업무를 잘 수행할 수 있는 절차를 유지하는 체계라고 한다면 그동안의 국내 사이버보안 분야 리더십에 대해 높은 점수를 주기는 어려울 것 같다.

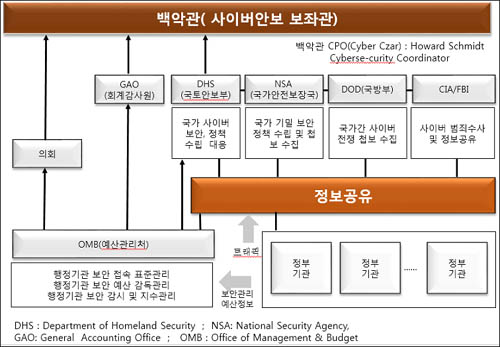

미국은 DHS, NSA/DOD, CIA, FBI 등, 전문 정보보호기관과 그렇지 않은 많은 일반 정부기관의 임무가 다르고, 일반 정부기관의 모든 정보통신 내용을 합법적으로 정보기관이 감청한다. 감청한 비정상 정보들은 각 전문기관들이 공유하면서 대테러, 국방, 범인 검거 등의 임무를 수행하는 데 활용한다.

▲ 미국의 사이버안보 체계

OMB과 GAO 등은 FISMA 법령으로 국가보안에 참여한다. 안보보좌관은 보안조정자(Coordinator)이며, CNCI(국가 종합 사이버보안 계획)에 따라 대통령 보고 미비사항 제고 등의 업무를 수행하는 등 완벽한 국가 사이버보안 리더십을 운영 중이다.

정책방향 조언

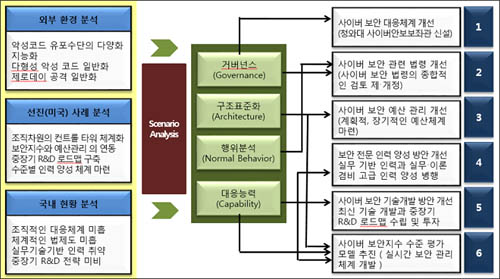

2011년, KAIST는 교육과학기술부 의뢰로 ‘국가 사이버보안 대응체계 혁신에 관한 연구’를 수행한 바 있다. 다음 그림은 그 결론으로 제시한 내용이다.

▲ 국가 사이버보안 대응체계 혁신방안

국가체계 등은 정부가 주도적으로 추진해야 하지만, 필자는 다음 몇 가지를 우선 제안한다. FISMA와 유사한 법이나, 혹은 법이 아니어도 많은 조직이 측정 가능한 보안체계를 수립해야 하며, 이를 누군가가 확인하고 개선하기 위해서는 근거 있는 예산을 제공해야 하고, 이를 감사해야 한다.

또한, 대응에 시간이 소요되는 지금까지의 정적보안이 선제적 보안이 가능한 동적보안체계와 연동되어 사이버 대란에 적극 대응할 수 있어야 한다.

[글 _ 임 채 호 KAIST 정보보호대학원 교수(chlim@kaist.kr)]

댓글

댓글 쓰기